Bezpieczny system CRM to narzędzie wspierające zarządzanie kontaktami, ale przede wszystkim mechanizm złożony z szeregu zabezpieczeń, które skutecznie ograniczają ryzyko nieuprawnionego dostępu, błędów użytkownika oraz niepożądanych działań zewnętrznych. W pierwszej kolejności warto zwrócić uwagę na podstawowe mechanizmy kontroli dostępu, których zadaniem jest precyzyjne zarządzanie uprawnieniami w zespole.

Każdy użytkownik systemu CRM powinien mieć dostęp jedynie do tych informacji, które są niezbędne do wykonywania przypisanych obowiązków. Profesjonalny CRM pozwala na definiowanie ról użytkowników oraz przypisywanie im odpowiednich poziomów dostępu – zgodnie z ich funkcją w organizacji.

W praktyce oznacza to, że:

Rozbudowane systemy CRM oferują także konfigurację dostępu na poziomie pól danych, co umożliwia zablokowanie edycji lub wyświetlania wybranych fragmentów informacji. Takie podejście zapewnia precyzyjne kontrolowanie przepływu danych w organizacji i eliminuje ryzyko przypadkowego ujawnienia wrażliwych informacji.

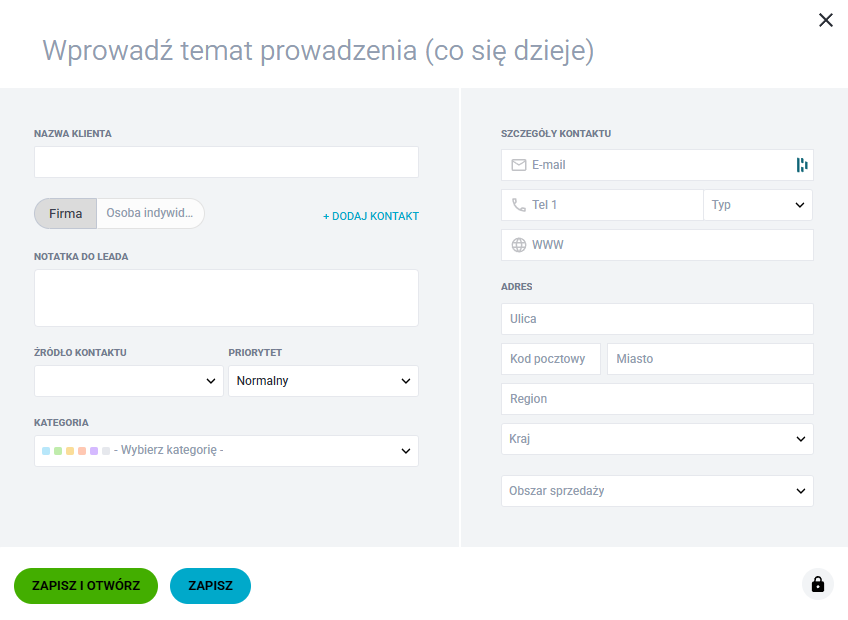

Dodawanie roli dla konkretnego leada w CRM.

W kontekście bezpieczeństwa informacji, samo ograniczenie dostępu nie wystarczy. Znaczenie ma także sposób przechowywania i przesyłania danych. System CRM powinien wykorzystywać mechanizmy szyfrowania danych na każdym etapie ich „życia” – zarówno podczas transmisji, jak i w stanie spoczynku.

Każde połączenie użytkownika z systemem powinno odbywać się w sposób zaszyfrowany, z użyciem protokołów bezpieczeństwa (np. TLS). W ten sposób uniemożliwia się przechwycenie danych w czasie rzeczywistym – np. podczas korzystania z publicznych sieci internetowych.

Szyfrowanie przesyłanych danych zabezpiecza loginy i hasła, ale również informacje zapisane w formularzu kontaktowym, dane na karcie klienta, a także wszelkie dane finansowe oraz dokumenty dołączane do systemu.

Nowe luki w zabezpieczeniach, techniki ataków i narzędzia wykorzystywane przez cyberprzestępców wymuszają ciągłe dostosowywanie systemów CRM do aktualnych realiów. Dlatego jednym z filarów bezpieczeństwa jest bieżąca aktualizacja oprogramowania.

Profesjonalne systemy CRM:

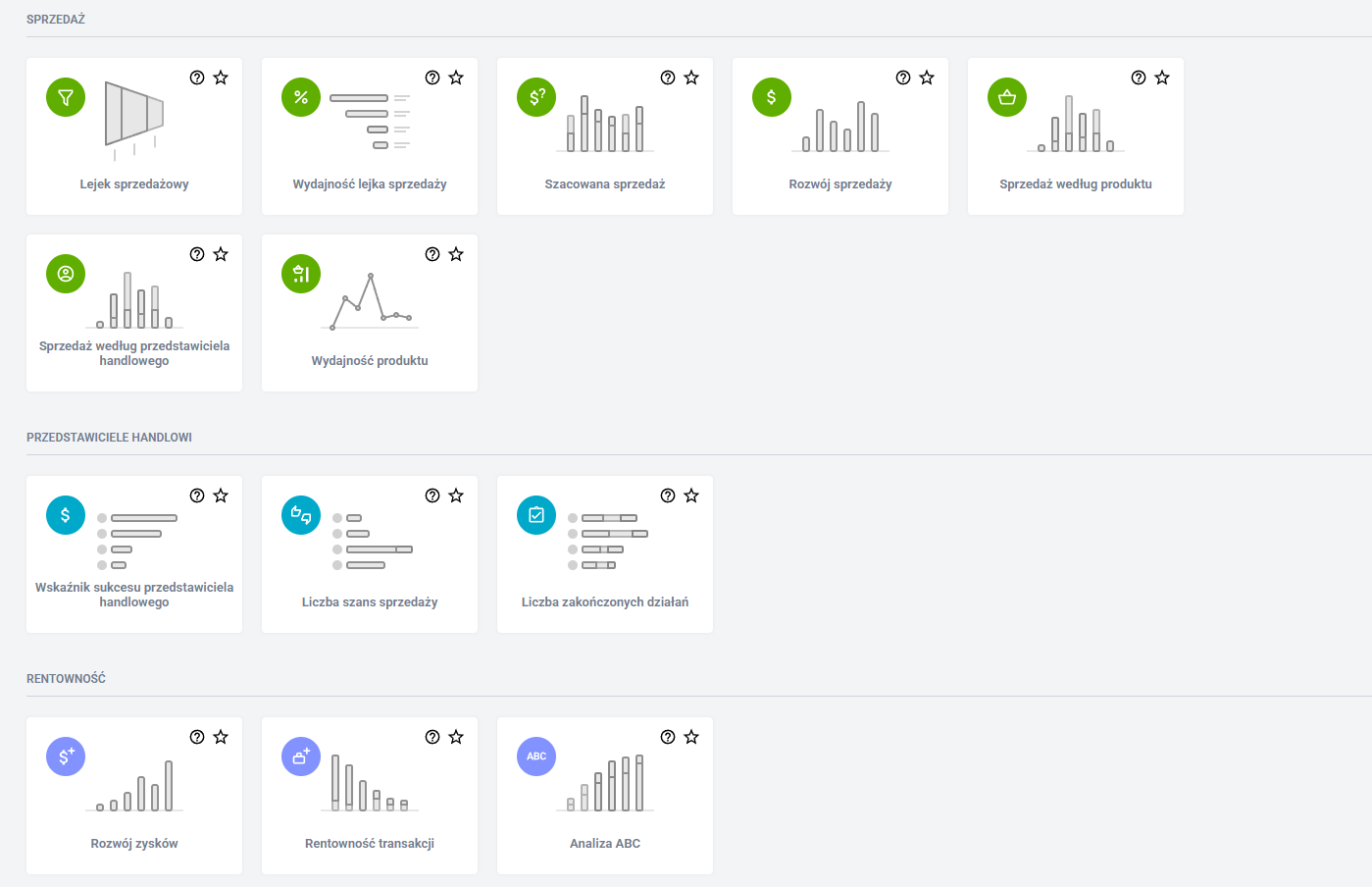

Kontrole i analizy w profesjonalnym systemie CRM – weryfikacja.

System CRM, który przetwarza dane osobowe, musi wspierać firmę w spełnianiu obowiązków wynikających z przepisów o ochronie danych.

Podstawą legalności przetwarzania danych jest zgoda użytkownika lub inna wyraźna podstawa prawna. System powinien umożliwiać rejestrowanie zgód – np. na wysyłkę newslettera – wraz z datą ich wyrażenia, źródłem (np. formularz kontaktowy) i szczegółami treści zgody. Dzięki temu, w przypadku kontroli, firma może przedstawić konkretny dowód zgody w kontekście listy mailingowej lub kampanii reklamowej.

System CRM powinien pozwalać na łatwe udzielenie informacji o zakresie przetwarzania danych – czyli odpowiedzieć na pytania, czego dotyczą przetwarzane dane, w jakim celu i przez jaki okres są przechowywane. Klient ma prawo do takiej wiedzy i administrator danych powinien móc przedstawić ją na żądanie.

Jeśli klient zażąda usunięcia swoich danych – system musi umożliwić szybkie i skuteczne ich usunięcie. Co więcej, powinien uwzględniać również usunięcie powiązanych informacji (np. historii korespondencji, notatek w karcie klienta). Takie zarządzanie danymi wymaga pełnej kontroli nad strukturą i przepływem danych.

W obszarze ochrony danych osobowych istotne znaczenie ma eliminowanie błędów ludzkich. Im mniej ręcznych operacji, tym mniejsze ryzyko, że ktoś przez nieuwagę prześle dane niewłaściwej osobie, pominie aktualizację zgody lub wprowadzi błędny adres e-mail. Dlatego automatyzacja procesów w CRM pełni funkcję zabezpieczenia – choć nie zawsze jest traktowana w tym kontekście.

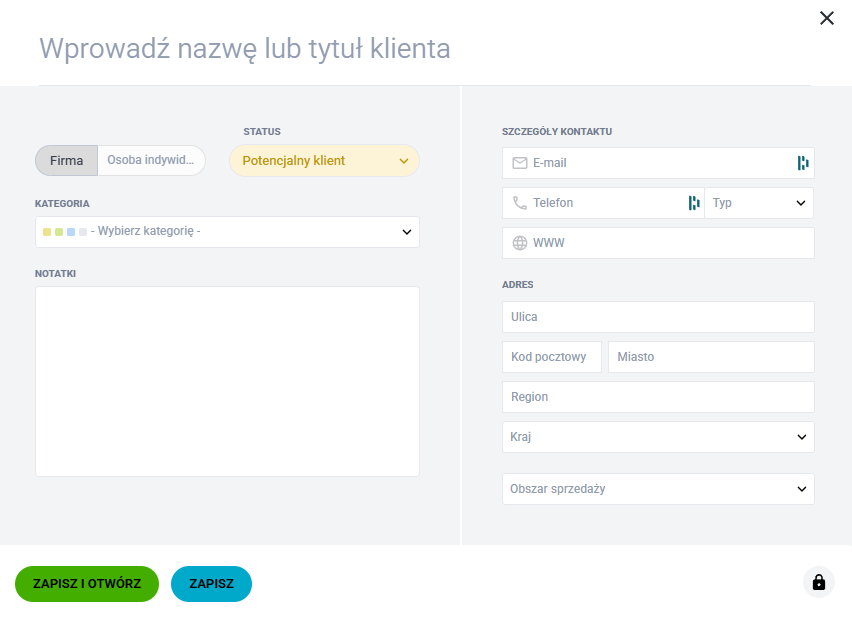

Automatyczne dodawanie klienta do bazy kontaktów.

Bezpieczeństwo danych w systemie CRM nie zależy wyłącznie od funkcjonalności technicznych. Równie ważna jest świadomość zespołu, jego odpowiedzialność za przetwarzanie danych oraz znajomość obowiązków wynikających z przepisów prawa.

W tym kontekście niezbędne są:

System CRM powinien również oferować konfigurację alertów. Jeśli ktoś zablokuje swoje konto z powodu kilkukrotnego podania błędnego hasła, system automatycznie powiadamia administratora. Jeżeli użytkownik próbuje uzyskać dostęp do danych spoza swojego zakresu – zostaje to odnotowane. Dzięki temu możliwe jest szybkie wykrycie zagrożeń związanych z próbami nieautoryzowanego dostępu.

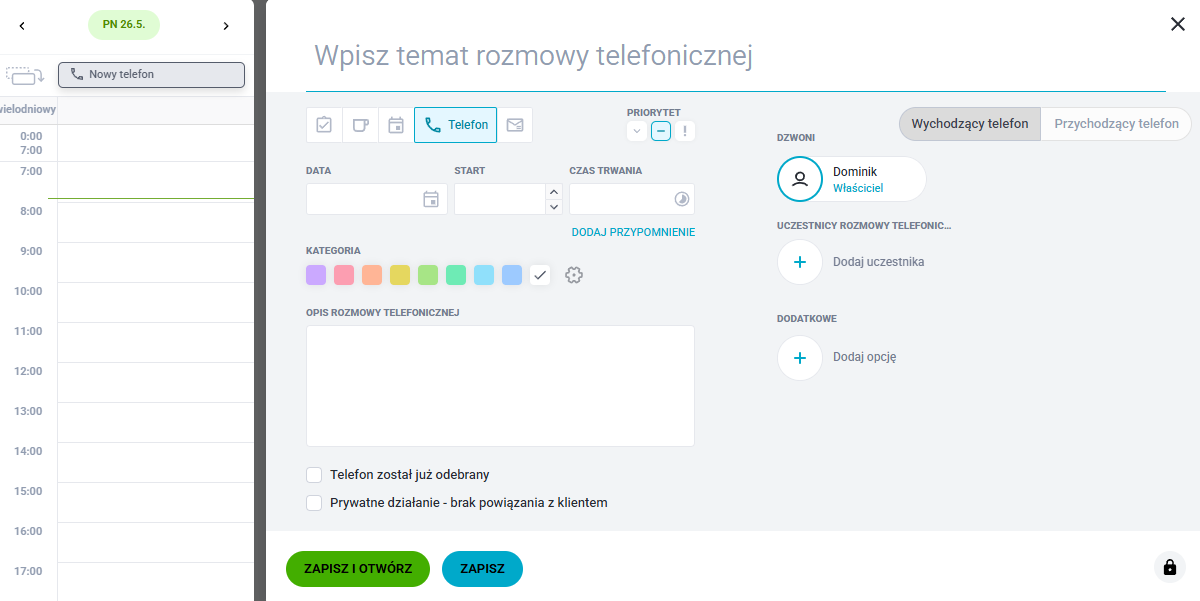

Weryfikacja i dodawanie kontaktów w profesjonalnym CRM.

W wielu przypadkach dane wprowadzone do systemu CRM nie są przetwarzane wyłącznie przez jedną firmę. Współpraca z partnerami, dostawcami usług marketingowych czy zewnętrznymi konsultantami wymaga, aby system CRM gwarantował pełną kontrolę nad udostępnianiem danych.

System powinien umożliwiać:

W ten sposób CRM wspiera zgodność przetwarzania danych osobowych nie tylko wewnątrz organizacji, ale również w kontaktach z innymi podmiotami.

Bezpieczne przetwarzanie danych w systemie CRM wymaga precyzyjnego zarządzania dostępem, szyfrowania informacji na etapie transmisji i przechowywania, a także ciągłego monitorowania działań użytkowników.

Jeśli chcesz pracować z rozwiązaniem CRM wyposażonym we wszystkie te mechanizmy ochrony danych, zaplanuj 30-minutową prezentację systemu Raynet CRM – wystarczy wypełnić krótki formularz na stronie.

Komentarze

Adwokat Art. 178A KK Katowice | Serwis Adwokacki

Legalniewsieci.pl © 2026. Realizacja: Bling SH. Kodowanie: weboski.